05 noviembre 2008

1) Asegurar el flujo de paquetes

2) Garantizar la autenticación mutua

3) Establecer parámetros criptográficos

La arquitectura de seguridad IP utiliza el concepto de asociación de seguridad(SA) como base para construir funciones de seguridad en IP. Una asociación de seguridad es simplemente el paquete de algoritmos y parámetros (tales como las claves) que se está usando para cifrar y autenticar un flujo particular en una dirección. Por lo tanto, en el tráfico normal bidireccional, los flujos son asegurados por un par de asociaciones de seguridad. La decisión final de los algoritmos de cifrado y autenticación (de una lista definida) le corresponde al administrador de IPsec.

Para decidir qué protección se va a proporcionar a un paquete saliente, IPsec utiliza el índice de parámetro de seguridad (SPI), un índice a la base de datos de asociaciones de seguridad (SADB), junto con la dirección de destino de la cabecera del paquete, que juntos identifican de forma única una asociación de seguridad para dicho paquete. Para un paquete entrante se realiza un procedimiento similar; en este caso IPsec coge las claves de verificación y descifrado de la base de datos de asociaciones de seguridad.

1) Control de Acceso: Se establecen politicas de establecimiento de conexiones IPSec.

2) Autenticación del originario de los datos: El que recibe un paquete está seguro que proviene del host supuesto.

3) Integridad de mensaje: Un atacante no puede modificar un paquete y éste ser aceptado.

4) Protección contra reenvíos: Un atacante no puede reenviar paquetes previamente enviados, y éste ser aceptado.

5) Confidencialidad: Un atacante no puede leer datos interceptados.

IPsec fue proyectado para proporcionar seguridad en modo transporte (extremo a extremo) del tráfico de paquetes, en el que los ordenadores de los extremos finales realizan el procesado de seguridad, o en modo túnel (puerta a puerta) en el que la seguridad del tráfico de paquetes es proporcionada a varias máquinas (incluso a toda la red de área local) por un único nodo. IPsec puede utilizarse para crear VPNs en los dos modos, y este es su uso principal. Hay que tener en cuenta, sin embargo, que las implicaciones de seguridad son bastante diferentes entre los dos modos de operación.

La seguridad de comunicaciones extremo a extremo a escala Internet se ha desarrollado más despacio de lo esperado. Parte de la razón a esto es que no ha surgido infraestructura de clave pública universal o universalmente de confianza (DNSSEC fue originalmente previsto para esto); otra parte es que muchos usuarios no comprenden lo suficientemente bien ni sus necesidades ni las opciones disponibles como para promover su inclusión en los productos de los vendedores. Como el Protocolo de Internet no provee intrínsecamente de ninguna capacidad de seguridad, IPsec se introdujo para proporcionar servicios de seguridad tales como:

1) Cifrar el tráfico (de forma que no pueda ser leido por nadie más que las partes a las que está dirigido)

2) Validación de integridad (asegurar que el tráfico no ha sido modificado a lo largo de su trayecto)

3) Autenticar a los extremos (asegurar que el tráfico proviene de un extremo de confianza)

4) Anti-repetición (proteger contra la repetición de la sesión segura)

Así pues y dependiendo del nivel sobre el que se actúe, podemos establecer dos modos básicos de operación de IPsec:

Modo túnel: En este modo, todo el paquete IP (datos más cabeceras del mensaje) es cifrado y/o autenticado. Debe ser entonces encapsulado en un nuevo paquete IP para que funcione el enrutamiento. El modo túnel se utiliza para comunicaciones red a red (túneles seguros entre routers, p.e. para VPNs) o comunicaciones ordenador a red u ordenador a ordenador sobre Internet. El establecimiento del túnel IPSec se hace básicamente en dos fases:

1. IKE - Fase 1: los gateways negocian un canal bidireccional (SA) que se utilizará para crear los canales de la siguiente fase. Se presentan los algoritmos de cifrado probables, y las claves de autenticación para armar los túneles IPSec.

2. IKE - Fase 2: usando el canal generado en la fase uno, se establece un par de SAs (unidireccionales, uno para cada sentido) con los parámetros de refresco de claves, método de cifrado, y el protocolo a usar: AH o ESP.

IPsec consta de dos protocolos que han sido desarrollados para proporcionar seguridad a nivel de paquete, tanto para IPv4 como para IPv6:

Authentication Header (AH): Proporciona integridad, autenticación y no repudio si se eligen los algoritmos criptográficos apropiados. . La protección que AH provee incluye a la información de encabezado de los paquetes, como ser las direcciones en origen y destino.

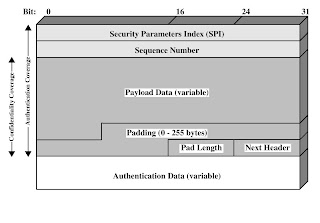

Encapsulating Security Payload (ESP): Proporciona confidencialidad y la opción -altamente recomendable- de autenticación y protección de integridad.

Internet Key Exchange (IKE): Establece una asociación de seguridad (SA).Supone una alternativa al intercambio manual de claves. Su objetivo es la negociación de una Asociación de Seguridad para IPSEC. Permite, además, especificar el tiempo de vida de la sesión IPSEC, autenticación dinámica de otras máquinas, etc.

Internet Security Association and Key Management Protocol (ISAKMP): Es utilizado por AH y ESP para la administración de claves. ISAKMP no define por si mismo los algoritmos de generación de claves, sino que permite el uso de distintos tipos de algoritmos, aunque el estándar pide un set mínimo en las implementaciones. Para el intercambio de claves, se utiliza el protocolo IKE (Internet Key Exchange), esto se hace por separado para independizar el método de intercambio de claves del protocolo IPSec. La estandarización de IKE permite la interoperabilidad entre distintos sistemas, la implementación de IKE de FreeS/WAN se llama Pluto.

Componentes de IPSec

En el proceso de autenticación y cifrado de IPSec intervienen varios componentes. Su conocimiento y el de los procesos en que consiste la comunicación IPSec ayuda a encontrar soluciones a los problemas de implementación.

El proceso de negociación y filtrado: Cuando un equipo configurado con una directiva de IPSec intenta comunicar con otro equipo, comienza el proceso siguiente:1. Las directivas de IPSec se entregan al controlador de IPSec y el intercambio de clave ISAKMP/Oakley a través de directivas locales o configuraciones de Directiva de grupo desde Active Directory.

2. ISAKMP supervisa las negociaciones entre los hosts y proporciona claves que se usan con algoritmos de seguridad.

3. El controlador de IPSec supervisa, filtra y protege el tráfico entre el nivel de transporte y el nivel de red.

Las directivas son las reglas de seguridad que definen el nivel de seguridad deseado, el algoritmo de hash, el algoritmo de cifrado y la longitud de la clave. Estas reglas también definen las direcciones, protocolos, nombres DNS, subredes o tipos de conexión a los que se aplica la configuración de seguridad. Las directivas de IPSec se pueden configurar de acuerdo con los requisitos de seguridad de un usuario, grupo, aplicación, dominio, sitio o empresa global. Windows 2000 proporciona Administración de directiva de seguridad de IP para crear y administrar directivas de IPSec localmente o a través de Directiva de grupo. Se proporcionan directivas predefinidas (predeterminadas) para configuraciones de seguridad de grupo y locales. Se pueden modificar para cumplir requisitos específicos. Una vez definida una directiva, tiene que asignarse. De forma predeterminada, no hay directivas asignadas.

1) Protege servicios de mas alto nivel

2) No se necesita cambiar las aplicaciones

3) A bajo nivel provee alto nivel de encriptación

Desventajas de IPSec

La única desventaja que se le ve a IPSec por el momento, es la dificultad de configuración con sistemas Windows. El Windows 2000 y Windows XP proveen herramientas para configurar túneles con IPSec, pero su configuración es bastante difícil (Microsoft nombra a todas las cosas en forma diferente de lo estándar), y además posee algunas limitaciones (como ser: necesita si o si IP estáticos).

Limitaciones de IPSec

1) IPSec no es seguro si el sistema no lo es: Los gateways de seguridad deben estar en perfectas condiciones para poder confiar en el buen funcionamiento de IPSec.

2) IPSec no provee seguridad de usuario a usuario: IPSec no provee la misma clase de seguridad que otros sistemas de niveles superiores. Por ejemplo, el GPG que se utiliza para cifrar mensajes de correo electrónico, si lo que se necesita es que los datos de un usuario los pueda leer otro usuario, IPSec no asegura esto y se tendrá que utilizar otro método.

3) IPSec autentica máquinas, no usuarios: El concepto de identificación y contraseña de usuarios no es entendido por IPSec, si lo que se necesita es limitar el acceso a recursos dependiendo del usuario que quiere ingresar, entonces habrá que utilizar otros mecanismos de autenticación en combinación con IPSec.

4) IPSec no evita los ataques DoS : Estos ataques se basan en sobrecargar la máquina atacada de tal modo de que sus usuarios no puedan utilizar los servicios que dicha máquina les provee.

Tipos de conexión IPSec

Redes privadas virtuales: Una red privada virtual se basa en un protocolo denominado protocolo de túnel, es decir, un protocolo que cifra los datos que se transmiten desde un lado de la VPN hacia el otro. La palabra "túnel" se usa para simbolizar el hecho que los datos estén cifrados desde el momento que entran a la VPN hasta que salen de ella y, por lo tanto, son incomprensibles para cualquiera que no se encuentre en uno de los extremos de la VPN, como si los datos viajaran a través de un túnel. En una VPN de dos equipos, el cliente de VPN es la parte que cifra y descifra los datos del lado del usuario y el servidor VPN (comúnmente llamado servidor de acceso remoto) es el elemento que descifra los datos del lado de la organización.

De esta manera, cuando un usuario necesita acceder a la red privada virtual, su solicitud se transmite sin cifrar al sistema de pasarela, que se conecta con la red remota mediante la infraestructura de red pública como intermediaria; luego transmite la solicitud de manera cifrada. El equipo remoto le proporciona los datos al servidor VPN en su red y éste envía la respuesta cifrada. Cuando el cliente de VPN del usuario recibe los datos, los descifra y finalmente los envía al usuario.

Road Warrior: El protocolo IPSEC y utilidades pueden ser usados para establecer un servidor para aceptar paquetes entrantes de un cliente vagabundo (con una dirección de IP arbitraria) sobre Internet, comúnmente llaman a esto " un guerrero del camino " o road warrior, porque el cliente es originalmente una computadora portátil usada de ubicaciones remotas y conectada a Internet que usa proveedores de servicio públicos y conexiones dialup.

IPsec es una parte obligatoria de IPv6, y su uso es opcional con IPv4. Aunque el estándar está diseñado para ser indiferente a las versiones de IP, el despliegue y experiencia hasta 2007 atañe a las implementaciones de IPv4. Los protocolos de IPsec se definieron originalmente en las RFCs 1825 y 1829, publicadas en 1995. En 1998 estos documentos fueron sustituidos por las RFCs 2401 y 2412, que no son compatibles con la 1825 y 1829, aunque son conceptualmente idénticas.

En diciembre de 2005 se produjo la tercera generación de documentos, RFCs 4301 y 4309. Son en gran parte un superconjunto de la 2401 y 2412, pero proporcionan un segundo estándar de Internet Key Exchange. Esta tercera generación de documentos estandarizó la abreviatura de IPsec como "IP" en mayúsculas y "sec" en minúsculas. Es raro ver un producto que ofrezca soporte de RFC1825 y 1829. "ESP" se refiere generalmente a 2406, mientras que ESPbis se refiere a 4303.

Rasgos de Seguridad Avanzados ..IPV6 el futuro de Internet

La eliminación de NAT, el permiso de comunicación entre iguales, la aparición de numerosos nuevos usos y la conexión de unos mil millones de nuevos dispositivos son todas las ventajas asociadas con IPV6. Aún tales ventajas levantan preguntas serias sobre la seguridad: ¿Va a ser el Internet de mañana, con tantos individuos y la comunicación de dispositivos, un lugar más seguro?. ¡La respuesta es que será lejos mucho más seguro! La razón es IPV6 viene con su propio protocolo de seguridad.

Estandarizado por la IETF para IPV6, IPsec es opcional para sistemas IPV4, pero obligatorio para sistemas IPv6-especificados. La seguridad ofrecida por IPSEC entra en el juego en la capa de IP del TCP/IP. Por lo tanto, porque IPSEC es aplicado en un nivel tan profundo "o bajo", hay protección inherente para todos los protocolos de nivel más alto, como TCP, protocolos HTTP, propietarios de aplicación, etc. IPsec proporciona varios servicios de seguridad, incluyendo el cifrado, la autenticación, la integridad y la protección. Además, IPsec permite al cifrado de protocolos sólo particulares de aplicación mientras los otros simplemente son autenticados.

En IPV6, IPSec es puesto en práctica usando el Authentication Header AH y el Encapsulating Security Payload ESP. El Authentication Header proporciona la integridad y la autenticación de la fuente. Esto también proporciona la protección opcional contra paquetes jugados de nuevo. El Encapsulating Security Payload proporciona la confidencialidad, la autenticación de la fuente, desconecta la integridad del paquete interior, la antirepetición, y la confidencialidad de flujo de tráfico limitada.

Fuentes de informacion

http://www.idg.es/computerworld/conocimiento/pdfs/ES_LR_MPLS_Sonicwall_Paperv2.pdf

http://dns.bdat.net/documentos/cursos/ar01s612.html http://www.ldc.usb.ve/~figueira/cursos/Seguridad/Material/IPsec.pdf

http://seguridad.internet2.ulsa.mx/congresos/2001/cudi2/tutorial_ipsec.pdf